Zusammenfassung

Dieser Artikel enthält drei Zusammenfassungen für unterschiedliche Leserprofile:

🟦 Für Neugierige: Neu in Krypto oder einfach am Erkunden? Starte hier.

🟨 Für Enthusiasten: Du kennst den Unterschied zwischen Staking und Slashing? Dann bist du hier richtig.

🟥 Für Builder / Gründer: Tiefer Einblick in Systemdesign, Trade-offs und strategischen Kontext.

🟦 Für Neugierige

Blockchains haben digitalen Vertrauen möglich gemacht.

Zum ersten Mal konnten Fremde Wert und Logik ohne Vermittler koordinieren, weil alles transparent war.

Doch genau diese Transparenz wurde schnell zu einem Nachteil.

Jede Wallet, jede Zahlung, jeder Smart-Contract-Aufruf legt Nutzerdaten offen, für die ganze Welt.

Das Web3, das Autonomie versprach, entwickelte sich zum sichtbarsten Finanzsystem, das je gebaut wurde.

Aleo kehrt dieses Modell um.

Im Gegensatz zu anderen Blockchains speichert Aleo kein öffentliches Guthaben und keine öffentlichen Zustandsvariablen.

Alle Nutzerdaten sind standardmäßig verschlüsselt.

Und trotzdem kann das Netzwerk jede Transaktion verifizieren und alle Teilnehmer ehrlich halten.

Das funktioniert, weil Aleo der Welt nicht die Daten, sondern den mathematischen Beweis zeigt, dass eine Transaktion den Regeln folgt.

Aleo verwendet Zero-Knowledge-Proofs, eine Form der Kryptografie, die es ermöglicht, eine wahre Aussage zu verifizieren, ohne die zugrunde liegenden Informationen preiszugeben.

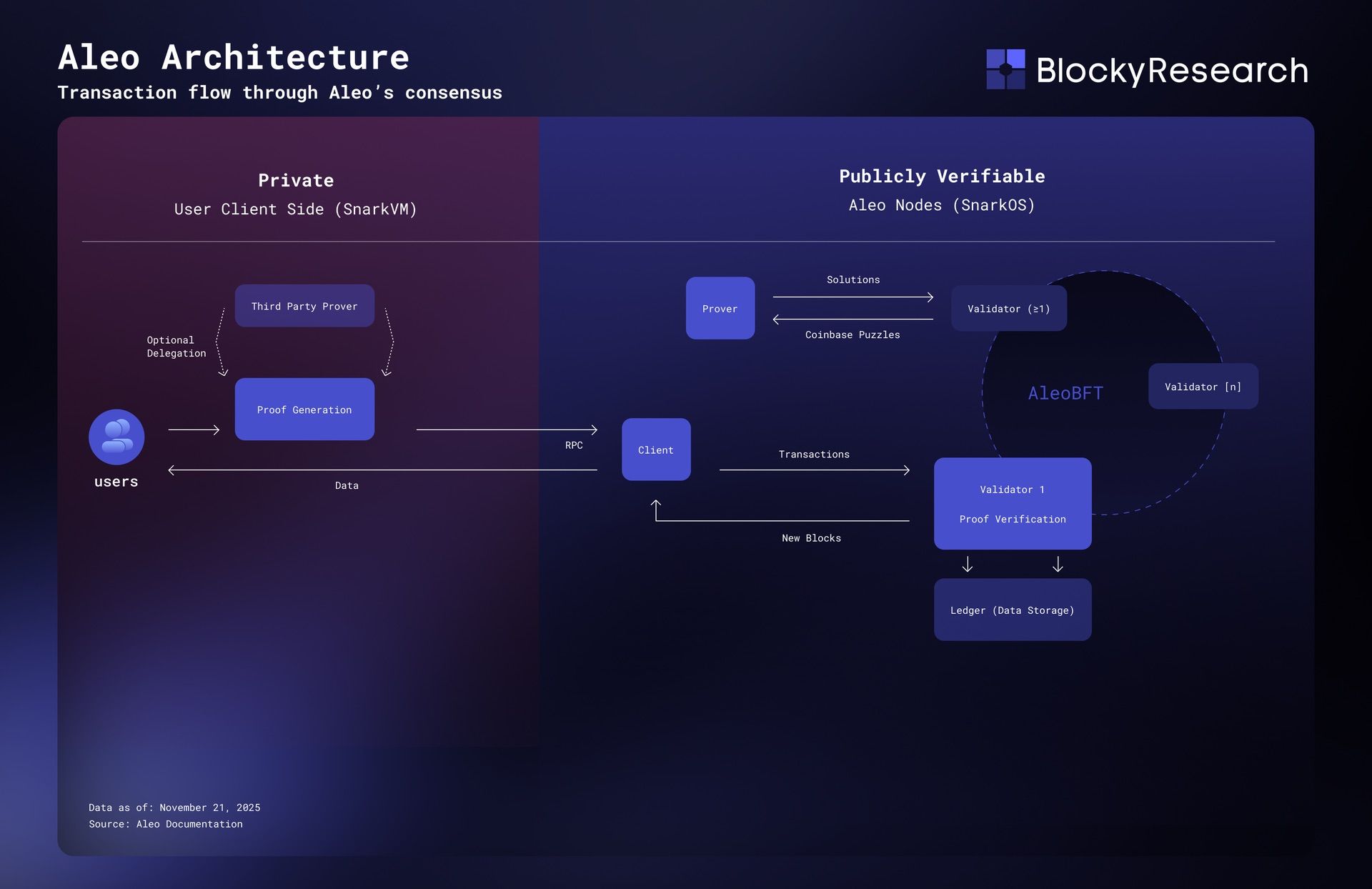

Ein Nutzer (oder ein delegierter Prover) führt ein Programm privat auf seinem eigenen Gerät aus und erzeugt einen kleinen kryptografischen Beweis.

Dieser Beweis, nicht die Daten, wird an die Blockchain gesendet.

Validatoren prüfen die Mathematik in Millisekunden und aktualisieren das Ledger mit neuen verschlüsselten Commitments und einer aktualisierten State Root.

Sie können sehen, dass eine gültige Transaktion stattgefunden hat, aber nichts über deren Inhalt.

So bleibt die Blockchain transparent und vertrauenslos, ohne dass jemand seine Informationen offenlegen muss.

Aleo erfüllt das Kernversprechen der Dezentralisierung: verifizierbare Integrität, und stellt gleichzeitig etwas wieder her, das in der digitalen Welt verloren ging: Privatsphäre als Standard.

🟨 Für Enthusiasten

Aleo trennt als Kerninnovation Ausführung und Verifikation.

Auf den meisten Blockchains führen alle Nodes jede Transaktion erneut aus, um sicherzustellen, dass der Zustand korrekt ist.

Aleo kehrt dieses Modell um:

Nutzer führen die Berechnung off-chain aus und senden einen Zero-Knowledge-Beweis ein, der zeigt, dass die Ausführung korrekt war.

Die Blockchain verifiziert den Beweis anstatt die Arbeit erneut auszuführen, wodurch das System schneller, effizienter und standardmäßig privat wird.

Entwickler schreiben Anwendungen in Leo, einer hochgradigen, domänenspezifischen Sprache für Zero-Knowledge-Schaltkreise.

Bei der Ausführung läuft Leo-Code in snarkVM, das einen zk-SNARK erzeugt, einen kompakten mathematischen „Beleg“, dass die Berechnung den Regeln gefolgt ist.

Validatoren, die snarkOS ausführen, überprüfen diesen Beweis mithilfe des öffentlichen Verifikationsschlüssels des Programms; sie sehen niemals private Inputs, Outputs oder Identitäten.

Alle privaten Zustände in Aleo werden als verschlüsselte Records gespeichert, ähnlich wie UTXOs in Bitcoin:

Sie gehören jeweils einem Nutzer, werden verbraucht und ersetzt.

Aber im Gegensatz zu UTXOs sind Aleos Records vollständig verschlüsselt:

Nur der Besitzer kann sie entschlüsseln.

Die Blockchain sieht nur undurchsichtige Commitments und aktualisiert eine neue Merkle-Root, die den verschlüsselten globalen Zustand repräsentiert.

Der Konsens wird durch AleoBFT erreicht, ein schnelles Proof-of-Stake-Protokoll, inspiriert von Narwhal und Bullshark.

Parallel dazu incentiviert Proof-of-Succinct-Work (PoSW) unabhängige Prover, ZK-Proofs effizient zu erzeugen.

Dadurch entsteht ein realer Markt für Zero-Knowledge-Berechnung, der Hardware-Optimierung, Schaltkreis-Effizienz und die Skalierung der Proving-Kapazitäten vorantreibt.

Gemeinsam formen PoS und PoSW ein hybrides System, das sowohl gestaktes Kapital als auch Rechenleistung belohnt.

Das Ergebnis ist eine Blockchain, die leicht zu verifizieren ist, von Grund auf privat und horizontal skalierbar.

Statt eines globalen Computers, der alles erneut ausführt, wird Aleo zu einem globalen Verifizierer, einem Netzwerk, das nur der Mathematik vertraut, nicht der Sichtbarkeit.

🟥 Für Builder / Gründer

Aleo ist die erste vollständige Zero-Knowledge-Layer-1, die für private Programmierbarkeit entwickelt wurde.

Sie erweitert nicht einfach eine bestehende Blockchain um ZK-Proofs, sie baut den gesamten Stack darum herum.

-

Leo definiert die Anwendungslogik,

-

snarkVM führt die Logik off-chain aus,

-

snarkOS + AleoBFT verifizieren Beweise und verwalten den verschlüsselten globalen Zustand.

Gemeinsam bilden sie eine zusammenhängende Ausführungsumgebung, in der Privatsphäre der Standard ist und Transparenz eine bewusste Entscheidung, nicht umgekehrt.

Ein zentrales Designelement ist Aleos duales Zustandsmodell:

Programme können sowohl privaten Zustand (verschlüsselte Records) als auch öffentlichen Zustand (plaintext Variablen) definieren.

Entwickler entscheiden explizit, was sichtbar und was vertraulich sein soll.

Das ermöglicht selektive Offenlegung: Nutzer können ein bestimmtes Feld offenlegen, einem Auditor einen View Key geben oder beweisen, dass sie eine Bedingung erfüllen, ohne die zugrunde liegenden Daten offenzulegen.

Off-chain-Ausführung und On-chain-Verifikation schaffen ein neues Paradigma:

Man veröffentlicht keine Daten oder Ergebnisse, sondern Beweise, dass die Berechnung korrekt war.

Damit werden Anwendungen möglich, die vorher undenkbar waren:

-

private DeFi mit versteckten Positionen,

-

Identitätssysteme mit Zero-Knowledge-Attestierungen,

-

prüfbare, aber vertrauliche Unternehmensprozesse,

-

Compliance-Mechanismen, bei denen Regeln verifizierbar sind, ohne dass sensible Daten offengelegt werden.

Ökonomisch verbindet Aleo zwei Bereiche:

-

Proof-of-Stake für Konsens und Sicherheit

-

Proof-of-Succinct-Work für SNARK-Erzeugung

Dieses Doppelmarktsystem balanciert Kapital und Hardware, und könnte zum Vorbild für zukünftige dezentrale Compute-Netzwerke werden.

Die Trade-offs sind real:

Proving ist ressourcenintensiv, Hardware könnte sich zentralisieren, und Regulierung von Privacy-Tech bleibt unklar.

Doch der strategische Wert ist eindeutig:

Aleo macht Zero-Knowledge nicht zu einer Option, sondern zu einem ausführbaren Standard.

Wenn frühere Blockchains bewiesen haben, dass Code Geld oder Logik bewegen kann, versucht Aleo zu beweisen, dass Code privat bleiben kann, und trotzdem vertrauenswürdig ist.

Danksagung

Dieses Artikel entstand mit technischer Unterstützung und Feedback von @zklim5389 und @snarkworld aus dem Aleo-Team.

Ihre Beiträge halfen insbesondere dabei, die Erklärungen zum verschlüsselten Zustand, zu den Grenzen des delegierten Proofings sowie zur Proving- und Konsensarchitektur von Aleo zu verfeinern.

Alle verbleibenden Fehler sind selbstverständlich unsere eigenen.

Einführung, Von Transparenz zu vertrauensloser Privatsphäre

Als Bitcoin entstand, war Offenheit die Revolution.

Jede Transaktion war sichtbar, jede Regel war öffentlich, jeder Node konnte alles verifizieren.

Transparenz wurde zum Fundament von Vertrauen, keine Geheimnisse, keine Mittelsmänner, nur Mathematik.

Dann bauten wir Tausende von Blockchains auf derselben Idee auf

, und stellten langsam fest, dass wir Systeme geschaffen hatten, in denen nichts jemals privat ist.

Jede Wallet offenbart ihre Historie.

Jeder Smart Contract zeigt, was Nutzer tun.

Sogar pseudonyme Adressen lassen sich durch Muster und Timing analysieren.

Transparenz ist perfekt, um ein Protokoll zu auditieren.

Aber sie ist schrecklich, um ein Mensch zu sein.

Man kann kein Unternehmen führen, Mitarbeiter bezahlen oder handeln, ohne eine permanente Spur zu hinterlassen, für Konkurrenten, Bots oder jeden beliebigen Beobachter.

In einer Welt, die zunehmend auf Blockchains basiert, wurde Privatsphäre zur neuen Knappheit.

Und das führte zu einer Frage, die Entwickler jahrelang verfolgt hat:

Wie kann ein Netzwerk vertrauenswürdig bleiben, wenn niemand ein Geheimnis behalten darf?

Um Konsens zu erreichen, müssen sich alle Nodes auf denselben Zustand einigen.

Traditionell bedeutete das, dass sie denselben Code ausführen und dieselben Daten sehen.

Doch in dem Moment, in dem man Informationen verbirgt, können Nodes das Ergebnis nicht mehr prüfen.

Wenn sie es nicht prüfen können, können sie nicht vertrauen.

Und wenn sie vertrauen können sollen, ist die Privatsphäre weg.

Das war die Sackgasse, das Privacy Paradox von Blockchains.

Bis eine neue Klasse kryptografischer Verfahren einen Ausweg bot.

Der Durchbruch der Zero-Knowledge-Beweise

Stell dir vor, du hast zwei Bälle, einen roten und einen grünen, die identisch aussehen.

Dein Freund ist farbenblind und glaubt dir nicht, dass sie unterschiedlich sind.

Du möchtest ihm beweisen, dass du den Unterschied kennst, ohne zu verraten, welcher Ball welche Farbe hat.

Also spielt ihr ein einfaches Spiel:

-

Dein Freund versteckt beide Bälle hinter seinem Rücken und kann sie vertauschen oder nicht.

-

Er zeigt sie dir wieder und fragt: „Habe ich sie vertauscht?“

-

Du antwortest jedes Mal korrekt.

Nach vielen Runden ist dein Freund überzeugt, dass du tatsächlich den Unterschied erkennen kannst,

obwohl er niemals erfahren hat, welcher Ball rot oder grün ist.

Das ist ein Zero-Knowledge-Proof in menschlicher Form:

Du beweist, dass du etwas Wahres weißt, ohne das Geheimnis selbst preiszugeben.

In der Kryptografie sind die „Bälle“ private Daten, und das „Spiel“ ist eine mathematische Herausforderung.

Der Prover behält das Geheimnis (Inputs oder Identität), aber antwortet so, dass der Verifier überzeugt wird, dass die Regeln eingehalten wurden.

Moderne Zero-Knowledge-Proofs komprimieren dieses ganze Hin-und-Her zu einem einzigen, kleinen mathematischen Beweis,

den jeder sofort überprüfen kann.

Wie Aleo daraus ein System baut

Aleo beginnt mit einer einfachen, aber radikalen Idee:

Die gesamte Blockchain sollte verschlüsselt sein.

Guthaben, Anwendungszustände und Nutzerinteraktionen existieren als verschlüsselte Records, verborgen vor allen außer ihren Besitzern.

Auf einer transparenten Blockchain würde das normalerweise den Konsens zerstören:

Wenn Nodes die Daten nicht sehen können, können sie nicht beurteilen, ob eine Transaktion gültig ist.

Aleo löst dieses Problem mit Zero-Knowledge-Proofs.

Nutzer enthüllen keine Daten.

Stattdessen geben sie einen Beweis preis, dass ihre private Berechnung den Regeln des Programms folgt.

In der Praxis behauptet der Beweis eine einfache Aussage:

„Ich habe diesen Code korrekt ausgeführt und mich an die Regeln gehalten.“

So können Nodes die Korrektheit prüfen, ohne die darunterliegenden Daten zu sehen.

Auf dieser Grundlage ändert Aleo, wie Blockchains Programme ausführen:

Anstatt dass jeder Node jede Transaktion erneut ausführt, wie in Ethereum,

führen Nutzer (oder delegierte Prover) das Programm off-chain aus und erzeugen einen zk-SNARK, der beweist, dass es korrekt ausgeführt wurde.

Die Blockchain sieht weder Inputs noch Outputs.

Sie speichert nur verschlüsselte Commitments und eine neue State Root,

einen mathematischen Fingerabdruck, der zeigt, dass sich der verschlüsselte globale Zustand geändert hat, ohne offenzulegen, wie.

Validatoren prüfen den Beweis in Millisekunden mithilfe des öffentlichen Verifikationsschlüssels des Programms.

Sie können bestätigen, dass die Regeln eingehalten wurden, auch wenn keiner von ihnen die zugrunde liegenden Daten sehen kann.

In Aleo findet die Berechnung privat statt, die Verifikation jedoch öffentlich.

Diese Architektur macht private Guthaben, private Transaktionen und private Anwendungslogik nicht nur möglich,

sondern zu nativen Eigenschaften des Systems.

Privatsphäre und Verifizierbarkeit sind kein Trade-off mehr.

Aleo vereinigt beides in einem einzigen Design.

Aleo im historischen Kontext privater Blockchains

Zero-Knowledge-Proofs sind nicht neu.

Vor Aleo nutzten mehrere Projekte sie bereits, jedoch nur für spezifische Anwendungsfälle wie private Zahlungen oder die Komprimierung von Blockchain-Daten.

Aleo ist das erste Projekt, das diese Mathematik in eine vollständige, private Computing-Plattform verwandelt.

Die folgende Tabelle zeigt, wie sich frühere Systeme positionierten und worin Aleo sich unterscheidet:

| Projekt / Launch | Was es ermöglichte | Warum es sich von Aleo unterscheidet |

|---|---|---|

| Zcash (2016) | Private Transaktionen mittels zk-SNARKs | Fest verdrahtete Transaktionslogik, keine Smart Contracts |

| MimbleWimble / Grin / Beam (2018,2019) | Vertrauliche Transaktionen | Nicht programmierbar |

| Secret / Oasis Network (2020) | Verschlüsselte Smart-Contract-Ausführung | Beruht auf vertrauenswürdiger Hardware (SGX), nicht auf ZK-Kryptografie |

| Aztec 2.0 (Ethereum L2, 2021,2022) | Private Zahlungen und begrenzte Logik auf Ethereum | Layer-2; erbt öffentliche Ethereum-Basis |

| Mina (2021) | Rekursive SNARKs zur Kettenkomprimierung | Transparent standardmäßig; keine private Ausführung |

| Aleo Testnet (2021 → 2024 Mainnet) | Privacy-by-default Smart Contracts & verschlüsselter Zustand | Erste L1, die vollständig auf Off-Chain-Ausführung + ZK-Verifikation aufbaut |

Im Gegensatz zu seinen Vorgängern fügt Aleo der Blockchain nicht einfach Privatsphäre als Feature hinzu,

es ist darum herum gebaut.

Jedes Programm läuft privat, geschrieben in Leo, ausgeführt in snarkVM, und durch zk-SNARKs von snarkOS-Validatoren verifiziert.

Diese vertikale Integration, Sprache, virtuelle Maschine, Konsens, macht Aleo zur ersten vollständig privaten, general-purpose Blockchain,

bei der Privatsphäre nicht ein optionales Modul ist, sondern das Fundament der gesamten Architektur.

Wie Aleo funktioniert

Aleo's Architektur basiert auf einer einfachen Idee:

Nutzer rechnen lokal, die Blockchain verifiziert global.

Jedes Programm, jede Transaktion und jede Zustandsänderung folgt diesem Muster.

Um zu verstehen, wie das funktioniert, betrachten wir Aleos drei Kernkomponenten, snarkVM, snarkOS und Leo, und verfolgen anschließend, was geschieht, wenn eine private Transaktion ausgeführt wird.

Der Kernmechanismus: Lokal berechnen → global beweisen

Traditionelle Blockchains verlangen, dass jeder Node jede Transaktion erneut ausführt.

So bleibt der Zustand synchron.

Aleo kehrt dieses Modell um.

-

Nutzer führen Programme lokal auf ihrem eigenen Gerät (oder auf einem delegierten Prover) aus.

-

Die lokale Ausführung erzeugt einen Zero-Knowledge-Beweis, dass die Berechnung den Regeln des Programms entsprach.

-

Der Beweis, zusammen mit verschlüsselten Outputs, wird an das Netzwerk gesendet.

-

Validatoren prüfen den Beweis in Millisekunden, anstatt die Berechnung erneut auszuführen.

-

Wenn der Beweis gültig ist, aktualisiert die Blockchain den verschlüsselten globalen Zustand, als neue Merkle-Root.

Das Ergebnis:

Das Netzwerk bleibt konsistent, aber niemand sieht jemals deine Daten.

Die Bausteine

snarkVM, Die Private Virtual Machine

snarkVM ist die virtuelle Maschine von Aleo.

snarkVM ist die virtuelle Maschine von Aleo.

Sie führt Programme off-chain aus und erzeugt dabei Beweise statt Klartext-Ergebnisse.

-

Leo-Code wird in arithmetische Schaltkreise (R1CS) übersetzt.

-

snarkVM erzeugt einen zk-SNARK, der beweist, dass alle Constraints erfüllt wurden.

-

Die gesamte Berechnung, Feldarithmetik, Constraint-Synthese, Zeugen, Prover-Logik, passiert privat auf dem Gerät des Nutzers.

snarkOS, Die Blockchain-Schicht

snarkOS ist die Node-Software, die das öffentliche Ledger und den Konsens verwaltet.

Ihre Aufgaben sind nicht, Programme neu auszuführen, sondern:

-

Beweise zu verifizieren,

-

verschlüsselte Commitments (Records) zu speichern,

-

die globale Merkle-Root des verschlüsselten Zustands zu aktualisieren.

Der Konsens basiert auf AleoBFT, einem Proof-of-Stake-Protokoll, inspiriert von Narwhal & Bullshark.

Parallel konkurrieren separate „Prover“-Nodes im Rahmen von Aleos Proof-of-Succinct-Work (PoSW) um Rewards für das Generieren bestimmter SNARK-Puzzles.

Leo, Die Sprache für private Anwendungen

Leo ist eine domänenspezifische Sprache, die Zero-Knowledge-Programmierung zugänglich macht.

-

Entwickler markieren explizit, welche Daten öffentlich und welche privat sind.

-

Der Compiler wandelt Leo-Programme automatisch in SNARK-Schaltkreise um.

-

Komplexe ZK-Logik kann entwickelt werden, ohne Kryptografie-Expertise.

Die schwierigen Teile, Constraint-Generierung, Witnesses, Proving Keys, Circuit-Wiring, übernimmt der Compiler + snarkVM.

Leo ermöglicht es, private DEXs, verschlüsselte Spiele, Identitätssysteme oder Compliance-Protokolle zu entwickeln, ohne Low-Level-Krypto zu schreiben.

Der Lebenszyklus einer privaten Transaktion

Verfolgen wir ein Beispiel:

Alice sendet 30 Aleo Credits an Bob.

1. Lokale Ausführung

Alice' Wallet führt transfer_private() aus (aus credits.aleo), innerhalb der snarkVM.

Dabei passiert Folgendes:

-

Ein bestehender privater Credit-Record (ihr Guthaben) wird konsumiert

-

Ein 30-Credit-Record wird verschlüsselt für Bob erzeugt

-

Ein 20-Credit-Change-Record wird verschlüsselt für Alice erzeugt

-

Ein separater Fee-Record wird verbrannt, um die Netzwerkgebühr zu bezahlen

Die Gebühr ist eine eigene Transition im selben Vorgang.

Alice' Wallet muss dazu einen passenden Fee-Record auswählen.

2. Beweiserzeugung

snarkVM erzeugt einen zk-SNARK, der beweist, dass:

-

die Summe der Outputs dem Input entspricht,

-

Alice autorisiert war, den Record auszugeben,

-

die Logik von

credits.aleokorrekt befolgt wurde.

Keine Beträge, Keys oder Adressen werden offengelegt.

3. Einreichen der Transaktion

Alice sendet den Beweis und die verschlüsselten Outputs an einen snarkOS-Node.

Validatoren prüfen den Beweis mithilfe des Verifikationsschlüssels von credits.aleo.

4. Ledger-Update

Nach erfolgreicher Verifikation:

-

Der alte Record wird durch seinen Nullifier als „spent“ markiert

-

Die neuen Record-Commitments werden in den Merkle-Baum eingefügt

-

Die globale Merkle-Root wird aktualisiert

5. Record-Scanning

Bob’s Wallet scannt neue Commitments und prüft, welche mit seinem View Key entschlüsselt werden können.

Nur Bob erkennt den 30-Credit-Record, für das Netzwerk bleibt er ein unlesbarer Ciphertext.

Warum das wichtig ist

Dieses Ausführungsmodell bietet mehrere Vorteile:

-

Skalierbarkeit: Beweisverifikation ist konstant schnell, unabhängig von der Komplexität der Berechnung.

-

Privacy by default: Alle Daten und Zustände sind verschlüsselt; nur Beweise sind öffentlich.

-

Parallelität: Transaktionen, die unterschiedliche Records betreffen, können parallel verifiziert werden.

-

Programmability: Jede Leo-Logik kann privat ausgeführt werden, von DeFi bis Gaming.

Der Trade-off ist die höhere Rechenlast beim Proving.

Aleo begegnet dem durch delegiertes Proving und einen offenen Markt von Provern, die durch PoSW incentiviert werden.

Wie Aleo im Vergleich abschneidet

| System / Layer | Ausführungsmodell | Privacy-Umfang | Verifikationskosten | Anmerkungen |

|---|---|---|---|---|

| Ethereum (L1) | On-Chain-Re-Execution | Transparent | Hoch | Jeder Node führt alle Contracts erneut aus |

| Zcash (L1) | Fester SNARK-Schaltkreis | Nur private Zahlungen | Niedrig | Keine allgemeine Programmierbarkeit |

| Aztec 2.0 (Ethereum L2) | Off-Chain-SNARKs, On-Chain-Verifikation | Selektiv (L2-Privatsphäre) | Niedrig | Begrenzte Contract-Logik, basiert auf öffentlichem Ethereum |

| Mina (L1) | Rekursive Proofs der gesamten Chain | Öffentlich | Niedrig | Komprimiert die Chain, bietet aber keine private Ausführung |

| Secret Network (L1) | On-Chain-SGX-Enklaven | Daten-privat | Mittel | Vertraut auf spezielle Hardware (SGX) |

| Aleo (L1) | Off-Chain-SNARK-Ausführung + On-Chain-Verifikation | Vollständig privat (Inputs, Outputs, Identitäten) | Sehr niedrig (nur Verify) | Erste vollständig ZK-native L1 |

Aleo ist die erste Blockchain, bei der jede Anwendung denselben kryptografischen Workflow nutzt,

keine Ausnahmen, keine Add-on-Module, keine „Privacy-Layer“.

Privatsphäre ist kein Feature, sie ist das Basis-Ausführungsmodell.

In einem Satz:

Aleo ersetzt „alles überall erneut ausführen“ durch „einmal beweisen, überall verifizieren“ und macht aus der Blockchain einen globalen Verifizierer statt einen globalen Computer.

Designentscheidungen und Trade-offs

Aleo’s Design wirkt auf den ersten Blick simpel, „lokal rechnen, global beweisen“.

Doch hinter dieser Einfachheit stehen eine Reihe bewusster, tiefgreifender Architekturentscheidungen.

Jede davon tauscht etwas Bekanntes gegen etwas Mächtigeres ein.

Warum Aleo Off-Chain Execution gewählt hat

Die meisten Blockchains verlangen, dass jeder Node jede Transaktion neu ausführt.

Das garantiert Vertrauen, begrenzt aber den Durchsatz:

Alle machen dieselbe Arbeit.

Aleo stellte eine radikale Frage:

„Was wäre, wenn wir Berechnung und Verifikation trennen?“

Indem Aleo die Ausführung off-chain verlagert, werden Berechnung und Datenschutz parallelisiert und privatisiert:

-

Nutzer (oder Prover) führen Programme lokal über snarkVM aus.

-

Das Netzwerk prüft nur kurze Beweise, nicht die komplette Berechnung.

-

Verifikationskosten bleiben konstant, unabhängig von der Komplexität.

Diese Trennung liefert Aleo das Beste aus zwei Welten:

Skalierbarkeit durch ausgelagerte Berechnung und

Vertrauen durch kryptografische Beweise.

Sie verändert auch die ökonomische Struktur von Computation:

Statt jeden Validator für dieselbe Ausführung zu bezahlen, bezahlt man einmal für den kryptografischen Beweis, dass die Ausführung korrekt war.

Wie klassische Blockchains funktionieren

Wenn eine Transaktion das Netzwerk erreicht, müssen alle Nodes:

-

Den Smart Contract oder Transaktionscode ausführen

-

Alle Zwischenschritte neu berechnen

-

Den globalen Zustand aktualisieren

-

Ergebnisse abgleichen

Wenn 10.000 Nodes existieren, wird dieselbe Berechnung 10.000-mal ausgeführt.

Alle sehen dieselben Daten, führen dieselbe Arbeit aus und speichern dasselbe Resultat.

Das ist sicher, aber ineffizient, und völlig öffentlich.

Jeder Beobachter kann ableiten, wer was getan hat.

Wie Aleo funktioniert

Wenn eine Transaktion auf Aleo eintrifft, macht jeder Node etwas völlig anderes:

-

Er nimmt den Proof, der off-chain erzeugt wurde

-

Er prüft, ob der Proof für den Verifikationsschlüssel des Programms gültig ist

-

Er aktualisiert die Merkle-Root, um neue Commitments einzufügen

Das war’s.

Nodes führen das Programm nicht erneut aus und sehen keine privaten Inputs.

Sie prüfen nur einen knappen mathematischen Beleg, der bestätigt:

„Die Berechnung wurde korrekt ausgeführt.“

Die Verifikationskosten bleiben winzig, egal wie groß das Originalprogramm war.

Jeder Node verifiziert weiterhin (das macht das System vertrauenslos),

aber anstatt einen vollwertigen Computer darzustellen,

prüfen sie nur noch Mathematik.

Dieser eine Wechsel, Re-Execution durch Proof Verification zu ersetzen,

verwandelt Blockchains von globalen Computern in globale Verifizierungsnetzwerke.

Privatsphäre als Standard, nicht als Option

Andere „Privacy“-Systeme fügen Privatsphäre als Extra hinzu,

als Modul, Add-on oder spezielles Feature.

Aleo kehrt den Standard um:

Alles ist privat, außer jemand entscheidet sich aktiv für Öffentlichkeit.

Jeder Zustand, Guthaben, App-Daten, Identität, wird als verschlüsselter Record gespeichert.

Diese Records funktionieren wie Bitcoin-UTXOs:

Sie gehören einzeln einer Person, werden einzeln ausgegeben und durch neue ersetzt.

Der wesentliche Unterschied:

-

In Bitcoin sind UTXOs öffentlich

-

In Aleo sind Records vollständig verschlüsselt

-

Nur der Besitzer oder jemand mit einem View Key kann sie entschlüsseln

Für das Netzwerk erscheinen Records als opaque Commitments, reine Ciphertexts.

Wenn ein Entwickler Sichtbarkeit benötigt, muss er explizit public deklarieren.

Diese Designentscheidung zwingt zu einem Privacy-first-Denken:

Alles bleibt verborgen, bis jemand bewusst Transparenz einbaut.

Der Vorteil:

Jede App auf Aleo erbt automatisch starke Privatsphäre.

Der Nachteil:

Tools wie Explorer, Indexer oder Analytics müssen komplett neu gedacht werden,

sie können nicht einfach öffentlichen State lesen.

Um verschlüsselten Zustand zu inspizieren, braucht man einen View Key

oder speziell entwickelte Tools, die mit Commitments statt Klartext arbeiten.

Doch dieser Aufwand ist der Preis dafür, dass Offenlegung eine Absicht ist, nicht ein Unfall.

Skalierung vs. Dezentralisierung: Das Hybridmodell

Aleo kombiniert Proof-of-Stake und Proof-of-Succinct-Work in einem zweischichtigen System.

Dabei übernehmen unterschiedliche Prover verschiedene Rollen:

Validatoren

-

staken ALEO

-

betreiben AleoBFT

-

ordnen Transaktionen, verifizieren ZK-Proofs, finalisieren Blöcke

-

halten die verschlüsselte globale State-Root aktuell

Delegierte Prover

-

erzeugen ZK-Proofs für Nutzertransaktionen (aus Authorize Requests)

-

ermöglichen private Berechnung auf Geräten ohne eigene Proving-Hardware

-

operieren auf der Anwendungsebene

Puzzle Prover

-

konkurrieren um PoSW-Puzzles

-

verbessern die SNARK-Proving-Kapazität des gesamten Netzwerks

-

arbeiten auf der Protokollebene, nicht für einzelne Transaktionen Damit entstehen zwei Märkte:

-

für transaktionsbezogene Proofs

-

für Netzwerk-level ZK-Computation (PoSW)

Der Trade-off:

Mehr Komplexität, Aleo muss Kapital (PoS), Applikations-UX (delegated proving) und Hardware-Wettbewerb (PoSW) harmonisieren.

Der Vorteil:

Ein selbstverstärkendes Ökosystem:

-

Schnellere Hardware verbessert Proving

-

Besseres Proving verbessert UX

-

Bessere UX bringt mehr Nutzer und mehr Nachfrage

-

Mehr Nachfrage stärkt die Marktanreize für Hardware

Es ist ein Kreislauf, der Sicherheit, Skalierung und private Berechnung gegenseitig stärkt.

Der User-Experience-Trade-off

Privatsphäre ist nicht kostenlos.

Das Erzeugen eines zk-SNARK-Proofs kann einige Sekunden bis mehrere Minuten dauern, abhängig von Hardware und Größe des Schaltkreises.

Für hochwertige oder seltene Aktionen ist das akzeptabel, aber für leichte Clients wie Mobile Wallets zu langsam.

Aleo’s Lösung heißt delegiertes Proving:

Nutzer können die schwere Berechnung an einen externen Prover auslagern und behalten dennoch die vollständige Kontrolle über ihr Konto.

So funktioniert es heute:

- Das Wallet erstellt eine „authorize request“, signiert mit dem privaten Schlüssel des Nutzers.

Diese Anfrage enthält die Klartext-Inputs und Outputs der Programmausführung.

Sie delegiert das Recht, ein bestimmtes Transition-Proof zu erzeugen, nicht das Recht, Gelder zu bewegen. - Der Nutzer sendet diese Anfrage an einen delegierten Prover.

Der Prover sieht nun die Inputs und Outputs,

Delegation ist nicht privacy-preserving; sie verschiebt lediglich die Rechenlast. - Der Prover erzeugt mit snarkVM den zk-SNARK-Beweis und sendet ihn an den Nutzer zurück.

- Der Nutzer broadcastet den Proof ins Netzwerk, wo Validatoren ihn mit dem öffentlichen Verifikationsschlüssel prüfen.

Der delegierte Prover kann nicht:

-

neue Transaktionen signieren (kein privater Schlüssel)

-

die Autorisierungsdaten verändern (Proof würde ungültig)

-

Gelder bewegen

Aber der Prover kann:

-

alle Klartextdaten der autorisierten Transition sehen

-

Metadaten wie Timing oder Proof-Größe beobachten

Eine wirklich vertrauliche Delegation, bei der Prover keinen Zugriff auf private Daten haben, würde zusätzliche Kryptografie erfordern (MPC, Witness Encryption, FHE usw.).

Diese Techniken sind noch nicht praktikabel und heute nicht Teil von Aleos Pipeline.

Delegiertes Proving dient aktuell ausschließlich der Performance, nicht der Privatsphäre.

Es ermöglicht Lightweight-Clients, Mobile Wallets oder Web-Apps eine Nutzung von Aleo ohne eigene Proving-Hardware.

Langfristig könnten Märkte für Prover entstehen, Betreiber, die um Latenz, Kosten und Zuverlässigkeit konkurrieren, und zu einer Kernkomponente der Aleo-UX werden.

Vertrauen in Mathematik vs. Vertrauen in das Trusted Setup

Die Sicherheit von Aleo basiert vollständig auf Kryptografie,

aber diese Mathematik hat eine Voraussetzung.

Das zk-SNARK-System von Aleo (Groth16) benötigt ein Trusted Setup:

eine einmalige Generierung öffentlicher Parameter.

Wenn alle Teilnehmer dieses Setups böswillig wären, könnten sie theoretisch gefälschte Beweise erzeugen.

Um dieses Risiko praktisch auszuschließen, führte Aleo eine der größten Multi-Party-Ceremonies in der Geschichte der Blockchain durch,

mit über 2.200 Teilnehmern.

(Quelle: Aleo Setup Ceremony Data; Aleo Technical Explanation)

Nach diesem Event verlagerte sich das Vertrauen vollständig auf Mathematik:

Solange nur ein einziger Teilnehmer ehrlich war, kann niemand Beweise fälschen.

Die Zeremonie war auditierbar, transparent und öffentlich nachvollziehbar,

ein notwendiger Trade-off für Aleos extreme Effizienz.

Andere Proof-Systeme wie STARKs oder Plonky2 kommen ohne Trusted Setup aus,

erfordern dafür aber deutlich höhere Rechenkosten.

Aleo entschied sich bewusst für SNARKs,

ausgerichtet auf Performance und Praktikabilität,

für Privatsphäre, die skalierbar und nutzbar ist.

Was Aleo gewinnt, und was es dafür aufgibt

| Designentscheidung | Was sie ermöglicht | Was sie kostet |

|---|---|---|

| Off-Chain-Ausführung | Massive Skalierbarkeit und Privatsphäre | Komplexere Proving-Pipeline |

| zk-SNARK-Verifikation | Blockvalidierung in konstanter Zeit | Erfordert ein Trusted Setup |

| Privatsphäre als Standard (Private-by-default State) | Echte Vertraulichkeit | Schwierigeres Tooling, eingeschränkte Analytics |

| Delegiertes Proving | Mobile und Lightweight-UX | Neue Vertrauensoberflächen, Klartext-Inputs für Prover |

| Hybrid PoS + PoSW | Ausbalancierte Sicherheit und Anreize | Zweischichtige ökonomische Komplexität |

Aleo optimiert zuerst für Privatsphäre und Verifizierbarkeit,

nicht für Bequemlichkeit oder einfache Einsicht in den Zustand.

Das System verzichtet bewusst auf:

-

leichte Introspektion,

-

klassische On-Chain-Debugging-Ansätze,

-

sofortige Lesbarkeit des globalen Zustands.

Dafür erhält es:

-

kryptografische Integrität,

-

mathematische Nachweisbarkeit,

-

Privatsphäre als Grundprinzip,

-

horizontale Skalierbarkeit durch Off-Chain-Ausführung.

Aleo etabliert damit ein neues Paradigma für Blockchains:

Die Blockchain ist kein Ausführungscomputer mehr, sie ist ein Verifizierer.

Ökosystem und Go-To-Market

Aleo’s Mainnet ging im September 2024 live, nach mehr als drei Jahren Forschung, öffentlichen Testnets und der größten zk-SNARK-Setup-Zeremonie der Blockchain-Geschichte.

Das Netzwerk trat in einen Markt ein, der bereits voll von Layer-1s und Rollups war, doch sein Wertversprechen, ein vollständig privates, programmierbares Basissystem, zog sofort Entwickler an, die verifizierbare, aber vertrauliche Anwendungen bauen wollen.

Mainnet-Launch und Community-Traction

Der Mainnet-Start konzentrierte sich sowohl auf technische Reife als auch auf Entwickler-Onboarding.

Das Netzwerk begann bewusst mit einem kleinen Validator-Set, maximal 16 Validatoren unter Consensus Version 1, wie in der „MAX_CERTIFICATES“-Tabelle des Protokolls festgelegt.

Mit der Weiterentwicklung von AleoBFT wurde dieses Limit schrittweise angehoben:

-

V1: 16 Validatoren

-

V3: 25 Validatoren

-

V5: 30 Validatoren

-

V6: 35 Validatoren

-

V9+ (aktuell): 40 Validatoren Diese Anhebungen erfolgen erst nach umfangreichen Performance- und Sicherheitstests und spiegeln einen vorsichtigen Ansatz hinsichtlich Dezentralisierung und Stabilität wider.

Heute (Consensus Version 11) liegt das aktive Validator-Limit weiterhin bei 40.

Aleo’s Testnets zogen außerdem eine große und aktive Prover-Community an.

Viele dieser Operatoren wechselten ins Mainnet und tragen im Rahmen des Proof-of-Succinct-Work (PoSW) weiterhin SNARK-Proving-Kapazität bei.

Zur Beschleunigung des Ökosystemaufbaus vergab die Aleo Foundation früh Grants und Validator-Slots bevorzugt an Builder statt an institutionelle Custodians, ein Zeichen für Aleos offene, forschungsorientierte Kultur.

Innerhalb des ersten Quartals nach dem Mainnet starteten bereits mehrere Teams mit Leo-Programmen in den Bereichen:

- private DeFi

- Identität

- Compliance

- Infrastruktur-Tooling

Developer Ecosystem

| Tool / Hub | Zweck | Hinweise / Quellen |

|---|---|---|

| Leo Language + Toolchain | Schreiben, Testen und Kompilieren privater Programme | Leo-App |

| Aleo SDK (JS / TS / Rust) | Wallets, Web-Apps und Backend-Integrationen | Aleo Developer Docs |

| Provable Explorer / API | Transaktionsanzeige und Developer-Interface | Aleo Explorer |

Aleo’s Go-To-Market-Strategie konzentriert sich auf die Senkung der Einstiegshürden für ZK-Entwickler, durch Workshops, Hackathons und Universitätskooperationen (UC Berkeley, IC3, EPFL).

Frühe Anwendungen

Aleo’s frühes Anwendungs-Ökosystem deckt Identität, Payments, DeFi, Infrastruktur und Interoperabilität ab.

Da Privatsphäre nativ ist, entstehen Projekte, die auf transparenten Chains nicht möglich wären.

Identität und Reputation

- zPass, Aleos ZK-Identity-Verifier für KYC, Altersnachweise und Attestierungen.

Obwohl derzeit nicht aktiv weiterentwickelt, gilt zPass als Referenz für selektive Offenlegung via Leo.

DeFi und Payments

- AlphaSwap, ein privater AMM mit verstecktem Orderflow und verdeckten Liquiditätspositionen.

- Pondo Finance, natives Liquid Staking auf Aleo; Staking-Positionen bleiben private Records statt öffentlicher Balances.

Weitere private Swap- und Liquidity-Protokolle sind in Entwicklung.

Interop und Bridges

- Verulink Bridge, Asset-Transfers zwischen Aleo und externen Chains, inklusive Ethereum.

Mehrere Cross-Chain-Projekte befinden sich im Bau, wodurch Aleo als private Execution Layer mit öffentlichen Ökosystemen kombiniert wird.

Tooling und Infrastruktur

Aleo’s Infrastruktur wächst schnell, bestehend aus Open-Source- sowie kommerziellen Tools:

- Provable Explorer (offiziell):** der zentrale Blockexplorer für verschlüsselten Zustand und public functions

- AleoScan Community-Explorer mit optionaler View-Key-Entschlüsselung

- Aleo Metrics (Artemis Analytics):** Dashboard für Netzwerkmetriken, Blockzeiten, Proofgrößen, Prover-Aktivität

- Aleo on Google Cloud Public Dataset:** Chain-Daten über BigQuery für verschlüsselungsfreundliche Analytics

- Prover Markets: aufkommende Proof-as-a-Service-Anbieter (zkCloud, Nebula Prover) für dezentrale Proving-Infrastruktur

Diese Tools sind essenziell, um verschlüsselte Blockchains beobachtbar zu machen, ohne Nutzerprivatsphäre zu kompromittieren.

Industrie-Meilenstein

Aleo wurde außerdem die erste Privacy-Layer-1, die auf Coinbase gelistet wurde,

ein deutliches Signal für institutionelles Interesse an privacy-preserving Infrastruktur.

Hardware-Wallet-Support und Key-Sicherheit

Aleo’s Multi-Key-Konto-Modell, Private Key, View Key, Compute Key, macht Hardware-Integration komplexer als bei klassischen ECDSA-Blockchains.

Trotzdem ist robuste Hardware aus drei Gründen entscheidend:

- Cold Storage der Root Keys; View/Compute Keys können für alltägliche Nutzung deriviert werden.

- View-Key-Delegation: Nur Lesen, kein Spend.

- Signatur für „authorize requests“ für delegiertes Proving.

Aktueller Stand

-

Ledger Integration: Stand 2025 noch nicht verfügbar

-

Leo Wallet: unterstützt aktuell keine Hardware-Wallets

-

Keystone / GridPlus: bieten spezifikationsnahe, aber inoffizielle Derivation-Ansätze

-

Aleo SDK HID Bridge: ermöglicht WebUSB/HID für Browser-Leo-Apps zur sicheren Signatur

Go-To-Market-Fokus

Aleo setzt im GTM auf drei Schwerpunkte:

-

Developer First, offene SDKs, starke Education, Universitätsprogramme

-

Enterprise & Compliance, Kooperationen für KYC, Accounting, Private Audits

-

Infrastruktur / Hardware-Beschleunigung, GPU/FPGA-Proving-Märkte über PoSW fördern

Aleo bleibt bei einer klaren Botschaft:

Privatsphäre ist nur dann ein Feature, wenn sie nutzbar ist.

Durch starke Kryptografie und praktisches Tooling will Aleo Zero-Knowledge-Anwendungen im Alltag verankern.

Risiken, Debatten und offene Fragen

Aleo’s Architektur ist mutig.

Sie kombiniert fortgeschrittene Kryptografie, neue ökonomische Anreizschichten und ein Privacy-First-Design.

Doch genau diese Innovation bringt Risiken mit sich, technische, ökonomische und soziale.

Dieser Abschnitt fasst die wichtigsten Debatten zusammen, die Aleos Reifephase prägen werden.

Performance und Proving-Latenz

Zero-Knowledge-Proofs lassen sich zwar schnell verifizieren, aber teuer generieren.

Selbst kleine Transaktionen wie transfer_private() können auf Consumer-Hardware Sekunden bis Minuten in Anspruch nehmen.

Das erzeugt eine Lücke zwischen:

-

Berechnung (langsam)

-

Verifikation (sehr schnell)

Risiko

Langsame Proof-Generierung kann Aleo subjektiv „langsam“ wirken lassen,

selbst wenn Blöcke schnell finalisieren.

Das schränkt Echtzeit-Use-Cases ein:

-

Games

-

Streaming-Payments

-

Interaktive Apps

-

Synchronous DeFi

Mögliche Lösungen

-

Delegierte Prover (Offload der Rechenlast)

-

Prover-Märkte (Operators konkurrieren um Latenz & Kosten)

-

Hardware-Beschleunigung (GPU → FPGA → ASIC)

-

Optimierungen in Leo & snarkVM (Circuit-Level, Compiler-Level)

Offene Frage

Kann Aleo eine wirklich mobile-first Erfahrung liefern,

ohne dass sich die Proving-Leistung in wenigen professionellen Rechenzentren zentralisiert?

Delegiertes Proving: Vertrauen & Privacy-Grenzen

Delegiertes Proving verbessert die UX deutlich,

aber es ist heute nicht privacy-preserving.

Authorize-Requests enthalten Klartext-Inputs und Outputs.

Ein delegierter Prover sieht somit die gesamte Transaktion, nur nicht den Spending Key.

Risiko

Nutzer könnten fälschlicherweise denken, Delegation sei vertraulich.

In Wahrheit sieht der Prover alles außer Signaturschlüsseln.

Mitigation

-

Strikte Grenzen im Protokoll:

Delegierte Prover dürfen nur explizit autorisierte Transitionen beweisen. -

Sie können Transaktionen weder ändern noch signieren.

Offene Forschungsrichtung

Privacy-preserving Delegation mittels:

- MPC

- Witness Encryption

- FHE

- Verifiable Computation

Diese Techniken sind heute noch nicht praktikabel und gehören nicht zur aktuellen Aleo-Proving-Pipeline.

Zentrale Frage

Wie lässt sich Performance + Privatsphäre in der Delegation kombinieren,

insbesondere im großen Maßstab?

Interoperabilität & Cross-Chain-Verifikation (ARC-100)

Mit steigender Interaktion zwischen Aleo und anderen Ökosystemen,

insbesondere EVM- und IBC-Chains, verschieben sich die Risiken weg von Berechnung hin zu Zustandskorrektheit.

ARC-100 definiert Best Practices für:

-

Cross-Chain-Message-Formate

-

Proof-Verifikationsregeln

-

Zeitstempel & Freshness

-

Replay-Protection

-

Trust-Boundaries zwischen verschlüsselten & transparenten Chains

-

Referenzierung privater Zustände ohne Leakage

Risiken bei falscher Implementierung

-

Wiederverwendbare Proofs auf externen Chains (Replay)

-

Missinterpretation verschlüsselter Zustände

-

„Halb-verifizierte“ Cross-Chain-Nachrichten

-

Bridges, die auf unsicheren Annahmen basieren

Mitigation

ARC-100s strukturiertes Schema stellt sicher,

dass Aleos Commitments & Proofs auf externen Chains eindeutig und unverfälschbar bleiben.

Offene Frage

Wie können externe Chains Aleo-Proofs verifizieren, ohne dem Aleo-Konsens vertrauen zu müssen?

Und umgekehrt:

Wie kann Aleo externen Zustand korrekt und privat konsumieren?

Dieses Thema ist eine der langfristig wichtigsten Herausforderungen.

Privater Zustand & View-Key-Governance

Aleo’s verschlüsseltes Zustandsmodell eröffnet neue Governance- und UX-Fragen:

-

Sollten Anwendungen View-Keys für Audits verlangen dürfen?

-

Müssen View-Keys widerrufbar sein?

-

Sollen View-Keys fein granuliert (scoped) sein?

-

Wie sollte Datenoffenlegung in regulierten Kontexten funktionieren?

-

Wie können einzelne Felder eines Records offenbart werden, ohne alles preiszugeben?

Risiko

Schlecht gestaltete Offenlegungsmechanismen können:

-

zentrale Vertrauenspunkte erzeugen

-

versehentliche Datenlecks verursachen

-

die Privacy-Garantien des Systems schwächen

Mitigation

Aleos Modell der selektiven Offenlegung ermöglicht fein granulares Design:

-

public

-

private

-

conditional reveal

Offene Frage

Wie sollten privacy-preserving Compliance-Flows in Zukunft aussehen?

Und sollten sie auf Protokoll- oder Applikationsebene geregelt werden?

Ökosystem-Reife & Tooling

Aleo's Developer-Ökosystem wächst schnell,

doch private-by-default Systeme bringen Herausforderungen,

die transparente Chains wie Ethereum oder Cosmos nie hatten.

Tools wie Indexer, Debugger oder Analytics können nicht einfach öffentlichen State lesen.

Sie müssen:

-

verschlüsselte Records interpretieren

-

View-Key-Grenzen respektieren

-

mit Commitments statt Balances arbeiten

Risiko

Das Fehlen ausgereifter Privacy-aware Tools (Indexers, Circuit-Debugger, Record-Scanner, Cross-Chain-Verifier) kann:

-

App-Development verlangsamen

-

Onboarding erschweren

-

Teams mit Public-Chain-Erfahrung frustrieren

Mitigation

-

Aleo SDKs

-

Leo Playground

-

Provable Explorer

-

Community-Tools wie AleoScan

-

ARC-100 als Standard für strukturierte Encodings

Offene Frage

Können privacy-first Systeme jemals denselben Developer-Komfort erreichen wie transparente Chains?

Oder braucht Aleo eine völlig neue Generation von Privacy-aware Infrastruktur?

Alles klar, wir schließen jetzt den Artikel ab mit den beiden finalen Sektionen:

-

Schlussgedanken / TL;DR

-

Weitere Literatur / Quellen

Beide vollständig, sauber und natürlich aus dem Original übersetzt.

Quelle:

Schlussgedanken / TL;DR

Aleo markiert einen ruhigen, aber radikalen Wandel in der Funktionsweise von Blockchains.

Anstatt zu verlangen, dass jeder Node dieselbe Berechnung erneut ausführt, verlangt Aleo von jedem Nutzer, seine Berechnung selbst zu beweisen,

privat, lokal und kryptografisch.

Das Ergebnis ist ein System, in dem Vertrauen nicht mehr von Transparenz kommt,

sondern von Mathematik.

Durch die Kombination von Zero-Knowledge-Proofs, Off-Chain-Ausführung und einer On-Chain-Verifikationsschicht verwandelt Aleo die Blockchain:

-

vom globalen Computer,

-

zum globalen Verifizierer.

Die Berechnung wandert an den Rand (edge execution).

Privatsphäre wird zum Standard.

Konsens wird zum schnellen, leichten Proof-Check.

Doch diese Architektur ist nicht ohne Trade-offs:

-

längere Proving-Zeiten

-

mögliche Hardware-Zentralisierung

-

regulatorische Unsicherheit

-

anspruchsvolles Tooling

Trotzdem zeigt Aleo, dass private, verifizierbare Berechnung nicht länger theoretisch ist,

sondern real, einsetzbar und skalierbar.

Wenn Bitcoin bewiesen hat, dass Code Geld bewegen kann,

und Ethereum bewiesen hat, dass Code Logik durchsetzen kann,

dann versucht Aleo jetzt zu beweisen:

Code kann privat bleiben, und trotzdem vertrauenswürdig sein.

Weitere Literatur / Quellen

- https://developer.aleo.org

- https://www.aleo.org

- https://www.aleo.org/how-aleo-works

- https://aleo.org/post/a-technical-explanation-of-the-aleo-setup-ceremony/

- https://messari.io/report/understanding-aleo-a-comprehensive-overview

- https://aleo.org/post/arc-100-sets-best-practices-for-cross-chain-operations/

- https://vote.aleo.org/p/100